Cyberangriff auf einen Microsoft 365 Tenant

Die Implementierung von Sicherheit im IT-Sektor

Hallo liebe Kunden, Webseitenbesucher und interessierte Leser,

wie Ihr vermutlich gesehen habt, beschäftigen wir uns stark mit der Implementierung von Sicherheit im IT-Sektor, speziell im Bereich Microsoft und Cloud-Dienste.

Immer wieder erkennen wir dabei Schwachstellen bei unseren neuen Kunden im Bereich Microsoft 365 & Entra ID. Diese sind in Teilen sehr gravierend und lassen Angreifern dabei keine großen Hürden nehmen, um an die hinterlegten Daten zu gelangen.

Dabei gilt immer eine wichtige Regel: „Zugriff auf Daten und Informationen geschieht meist durch die Verwendung einer Identität. „

Was ist eine Identität?

Eine Identität ist ein logisches Objekt, welches meist den eigenen Benutzer darstellt. Mit der eigenen Identität „Andres -Miguel Sichel“ melde ich mich an meinem Computer an und somit auch an den Microsoft 365 Diensten. Dazu zählen Outlook, Teams, OneDrive, SharePoint, Yammer usw.

Sprich, meine Identität ist der Schlüssel zu den Informationen, welche digital abgelegt sind, sowohl in der Cloud als auch auf meinem Computer. Hat ein Angreifer Zugang zu meiner Identität, hat er auch Zugang zu den für diese Identität berechtigten Ressourcen und Informationen.

Da wir nun wissen was eine Identität ist, schreibe ich mal dazu wie der sichere Umgang mit diesen ist.

Wir haben die Mitteilung erhalten, dass ein Kunde keine E-Mails mehr aus Exchange Online versenden kann. Relativ schnell wurde klar, der Tenant ist gekapert worden und Microsoft hat die Verwendung gesperrt. Der Kunde kann aktuell nicht arbeiten: Worst-Case für jedes Unternehmen.

Unser Verdacht fiel zunächst blindlinks auf eine sich in der Quarantäne befindliche Identität. Ich habe mich auf den Tenant aufgeschaltet und mir als erstes einige Grundeinstellungen angesehen. Es sind tatsächlich keine Mails mehr versandt worden. Die Identität war nicht gesperrt bzw. in der Quarantäne. Microsoft hat den Tenant gesperrt.

Ich habe mir zunächst die folgenden Entra ID Settings angesehen:

• Sicherheitsstandards –> diese waren ausgeschaltet !!!

• Lizenzpaket –> Exchange Online Plan 1

• Conditional Access Policys –> keine vorhanden

• Benutzerlogins –> sehr auffällige Anmeldungen

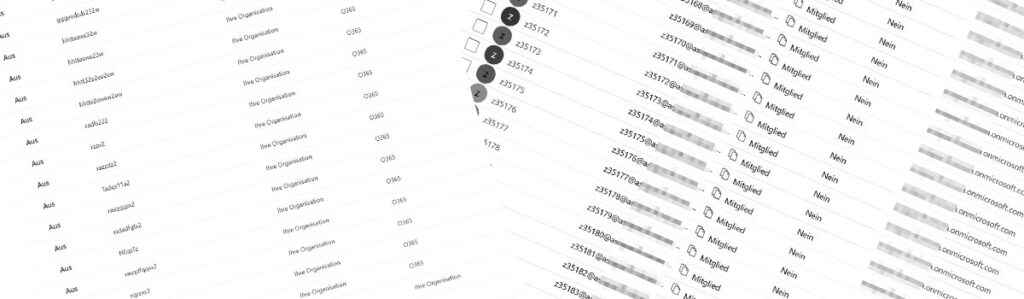

• Mehr als 20.000 neu angelegte E-Mail aktivierte Benutzer

Daraufhin habe ich mir den Mailfluss angesehen und festgestellt dass:

• etliche Transportregeln vorhanden waren

• neue Domains registriert wurden

• etliche Connectoren angelegt wurden

• Nachrichtenheader entfernet wurden

• Alle nicht autorisierten Domänen entfernt

• Domänen, die bisher nicht entfernt werden konnten, das senden verboten

• Alle unautorisierten Benutzerobjekte gelöscht

• Transportregeln entfernt

• Connectoren entfernt

• Sicherheitsstandards aktiviert und somit MFA für alle aktiviert

• Kennwörter geändert

• Neuen globalen Admin angelegt

• Vorhandenen administrativen Benutzerkonten den privilegierten Status entfernt

• Outlook Regeln geprüft

Wie eingangs erwähnt, unterstützen wir bei der Wiederherstellung des Normalbetriebs und geben unserem Kunden Empfehlungen, was zu tun wäre. Ich gebe hier zunächst nur stichpunktartige Empfehlungen.

Lizenz

Wir empfehlen die Verwendung von mindestens „Entra ID Plan 1“! Dem Endkunden sollte hier ein Lizenzpaket angeboten werden, wie Business Premium, welches die „Entra ID Plan 1 Lizenz“ beinhaltet. Weiterhin ist in der Business Premium Lizenz auch die Option für SafeLinks & SafeAttchements enthalten um die Angriffsfläche via E-Mail zu verringern.

App Registration

In jedem Tenant kann im Standard jeder User eine App registrieren. Durch klick auf einen Link kann er somit bspw. eine App FullAccess auf die eigene Mailbox erhalten. Dies sollte unterbunden werden und ausschließlich mit Genehmigung durch den Administrator erfolgen.

Tenant-Settings

Die Einstellungen des Tenants im Microsoft Admin Center sollten geprüft werden. Hier sind etliche Konfigurationseinstellungen zu setzen um die Sicherheit zu erhöhen. Dazu zählen:

• Einstellungen und Dienste

• Organisationseinstellungen

• Sicherheit und Datenschutz

Authentication Policys

Microsoft wird Am 30. September 2025 die Legacyrichtlinien für mehrstufige Authentifizierung und Self-Service-Kennwortzurücksetzung einstellen. Ab dem Moment greifen nur noch die neuen Policys.

Migrieren der Richtlinie für Authentifizierungsmethoden – Microsoft Entra ID | Microsoft Learn

Conditional Access

Implementieren eines Conditional Access Models bei dem mittels Regelwerk etliche Zugriffe anhand folgender Signale gestattet oder blockiert werden:

• Benutzer und Gruppen

• IP & Standort

• Gerät

• Applikation

• Real-Time Risk Detection

• und ggf. Defender for Cloud Apps

Die Implementierung von Standorten ist ebenfalls ein wichtiger Baustein!

Es ist gar nicht so einfach den Überblick zu behalten.

Cloud, OnPremise, Hybrid. SaaS, IaaS, PaaS… Begrifflichkeiten, mit denen wir um uns werfen, aber unter Umständen kaum verstehen! In unserem WIKI könnt Ihr viele komplexe Begriffe nachlesen.

Wenn wir eine hochkomplexe Lösung von Microsoft wie Exchange Online beziehen, dann müssen wir auch verstehen wie diese funktioniert und uns als ITler diese sehr genau ansehen. Es reicht eben nicht aus mal eben die Mailbox von A nach B zu verschieben, den MX-Record zu konfigurieren und noch zwei weitere DNS-Einträge zu setzen.

Hier hat man auch gut gesehen was ein Angreifer mit der PowerShell alles tun kann. Per Journal alle Mails nach extern leiten ist an sich eine gute Idee um die Mails auch nach dem Angriff noch zu analysieren. Zumal diese Option nicht mehr so einfach ersichtlich ist, da die Funktion in das Microsoft Purview Portal migriert wurde: Exchange (Legacy) – Microsoft Purview .

Weiterhin müssen wir auch ein Sicherheitsbewusstsein für unsere Kunden schaffen, denen wir M365 Dienste anbieten. Das können auch unsere internen Kollegen sein, wenn Du in der internen IT arbeitest.

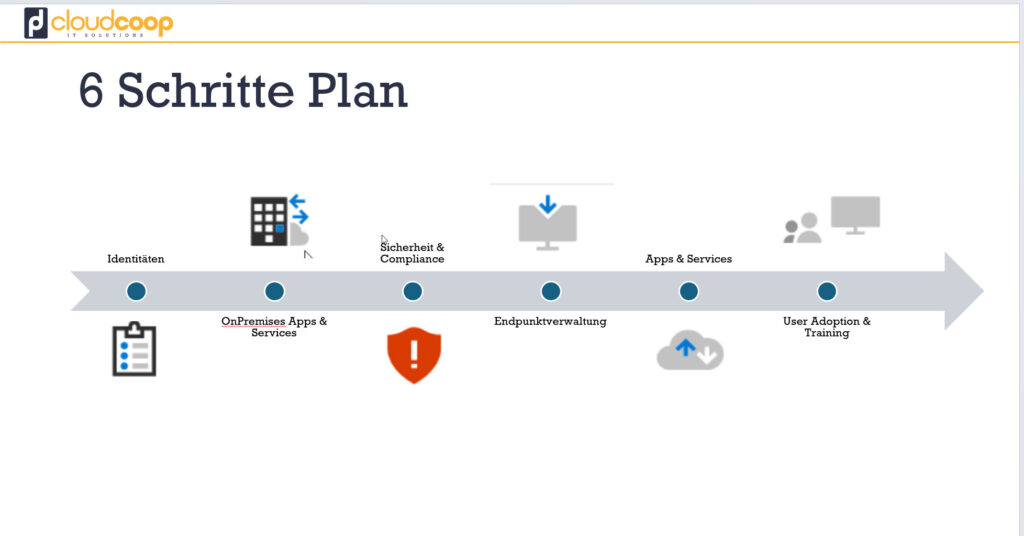

Wenn Ihr M365 für neue Kunden zum ersten mal bereitstellt, schaut euch den Ablauf genau an und achtet auf den ersten Schritt:

• Identitäten

• OnPremise Apps & Services

• Sicherheit & Compliance

• Enpunkteverwaltung

• Apps & Services

• User Adoption & Training

Das Erste und Wichtigste ist und bleibt die Identität, wie Ihr oben gesehen habt! Sichert diese und schützt euren Tenant mit den o.g. Maßnahmen.

Quelle

Andres-Miguel Sichel - Geschäftsführer cloudcoop GmbH

Hallo Besucher, ich bin Andi Sichel. Hier schreibe ich über verschiedene IT-Themen aus den Bereichen Windows Server, Exchange Server, Windows Client und weitere spannende Produkte, meist von Microsoft! Ich freue mich, wenn Dir Beiträge aus diesen Bereichen helfen können. Wenn Dir etwas gefällt, hinterlasse doch einen Kommentar oder besuch mich auf Facebook. Viel Freude beim Lesen!