Installation & Konfiguration einer PKI

Aufbau einer PKI – Public Key Infrastructure

Hallo liebe Kunden, Webseitenbesucher und Interessierte Leser,

Heutzutage kann es immer wieder vorkommen, dass wir eine PKI-Public Key Infrastructure für unsere Kunden aufbauen müssen. Diese nutzen wir bspw. um intern Zertifikat für Webservices oder Computer bereitzustellen. Für Computer können solche Zertifikate verwendet werden um sicher für WLAN oder VPN zu authentifizieren.

Abkürzungen:

- PKI = Public Key Infrastructure

- CRL = Certification Revoke List

- CDP = Certification Distribution Point

- AIA = Authority Information Access

- CA = Certification Authority

- OCSP = Online Certificate Status Protocol

Active Directory Zertifikatsdienste lassen sich auf einem beliebigen Servercomputer, bspw. auch dem Domain Controller, installieren. Jedoch sollte davon abgesehen werden den Domain Controller zu verwenden. Für die Bereitstellung benötigst Du zudem auch einen Webserver, damit die Clients die Sperrlisten abrufen können. Es empfiehlt sich daher einen DNS-Namen zu verwenden, welcher auch extern aufgelöst werden kann.

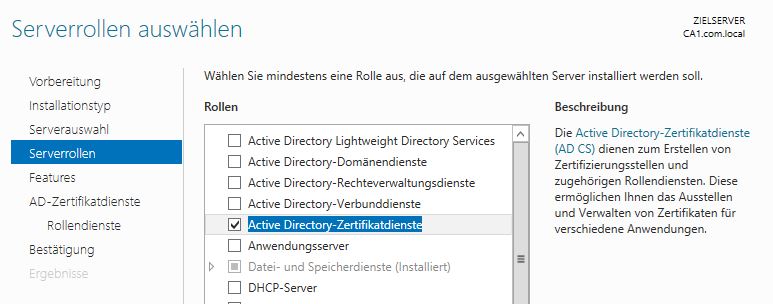

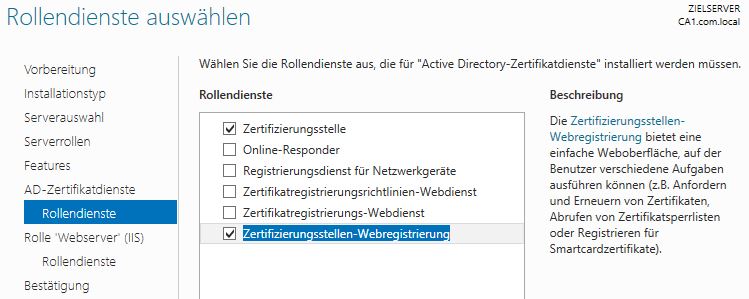

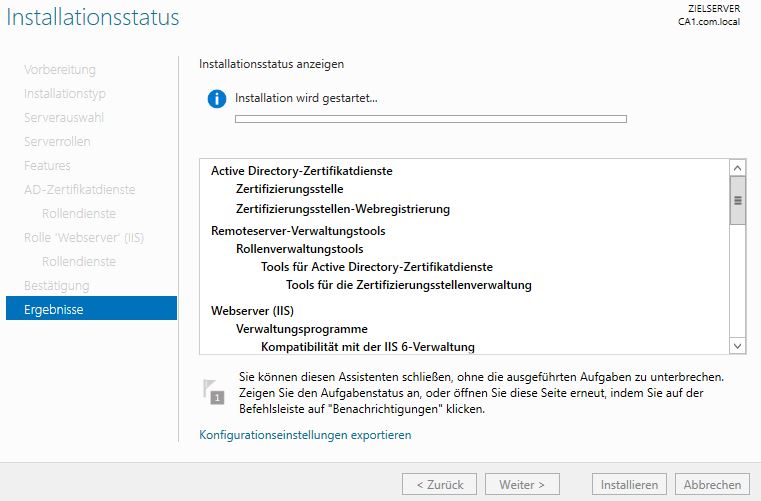

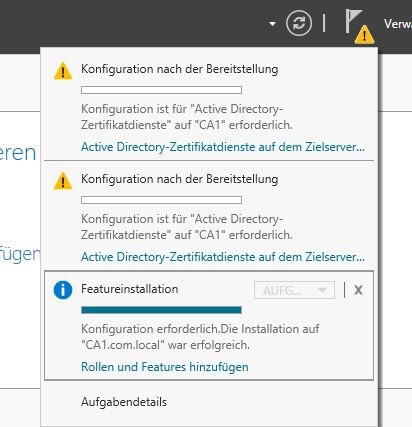

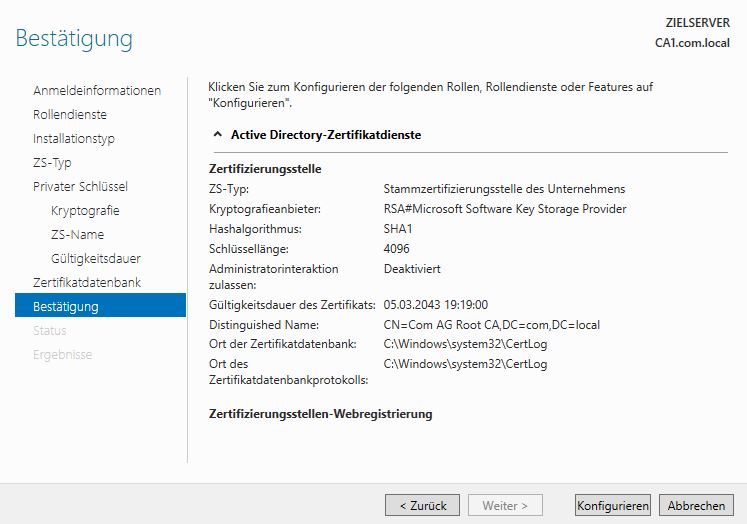

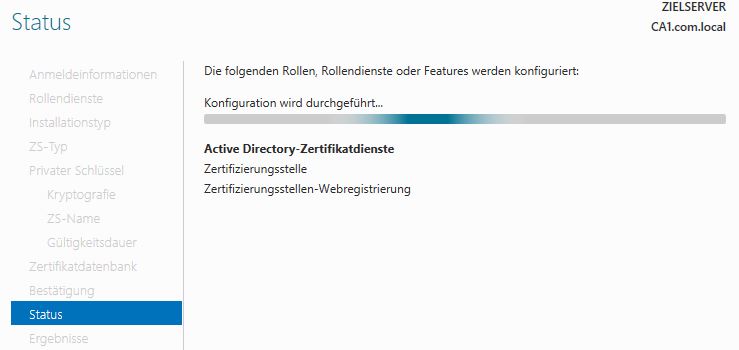

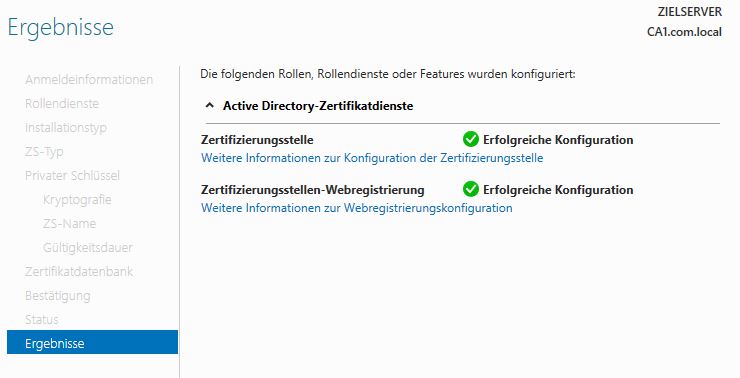

Schritt 2 –Zertifikatsdienste installieren

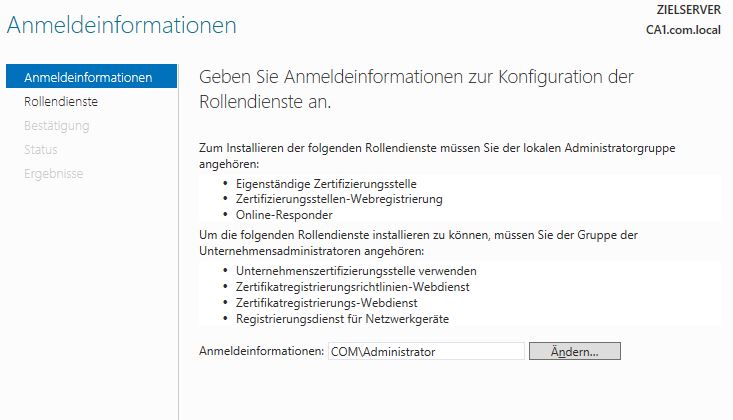

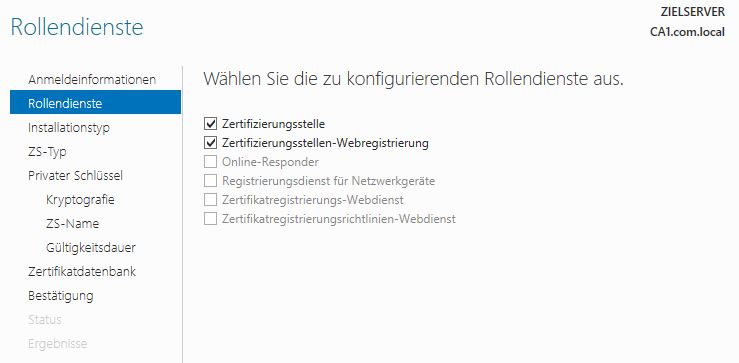

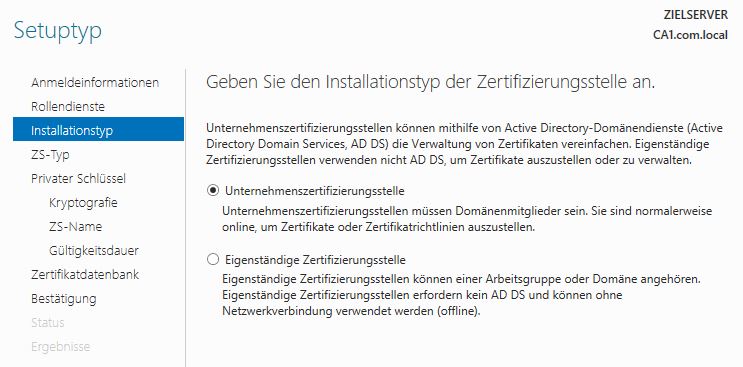

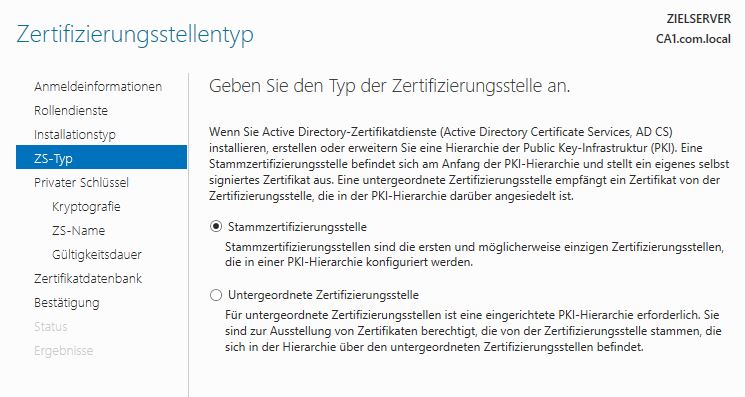

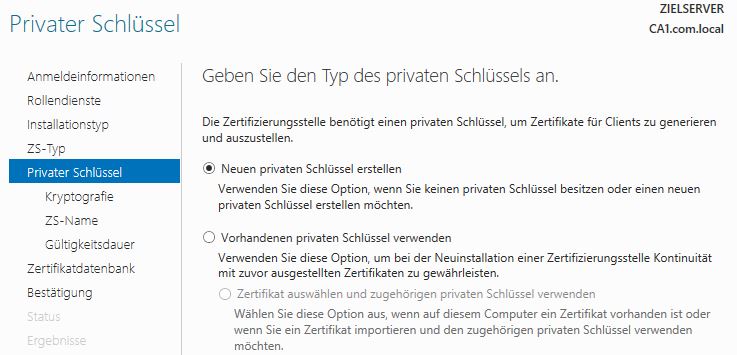

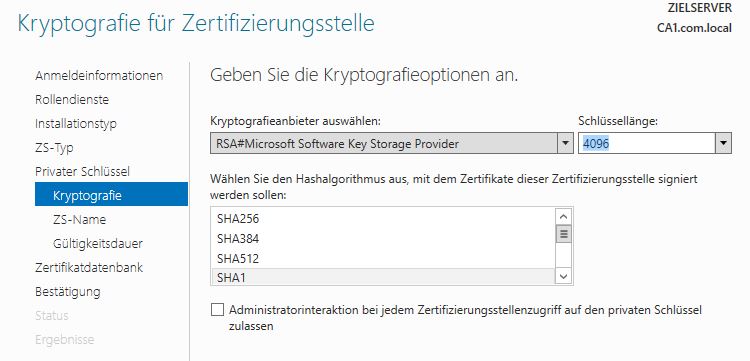

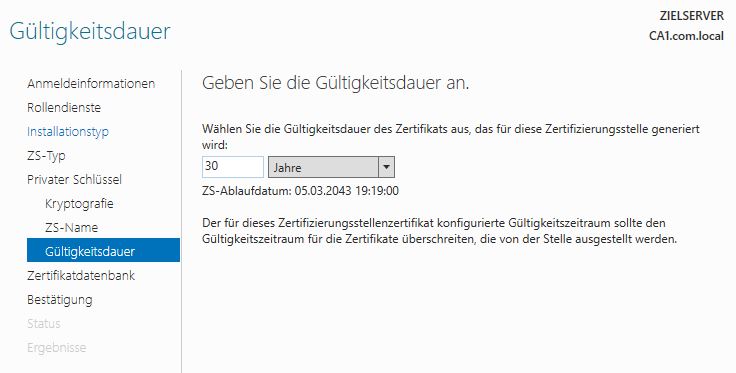

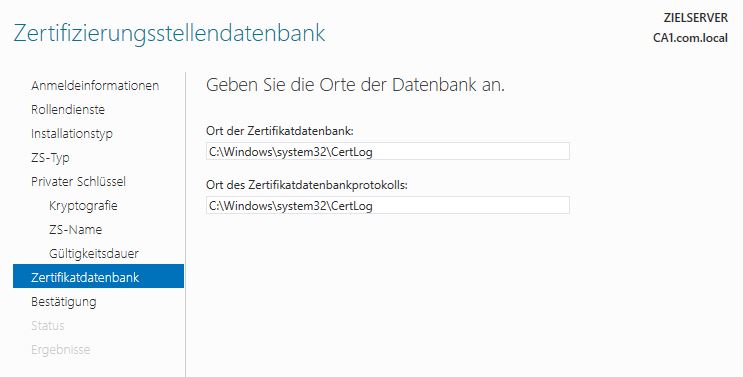

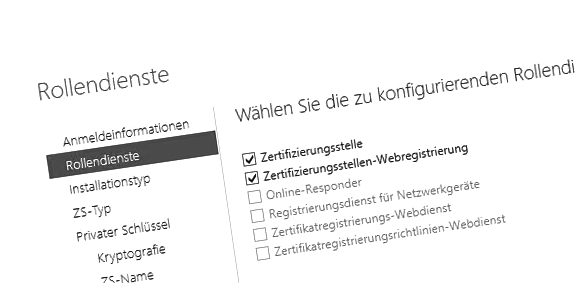

Nach erfolgreicher Installation kann die Zertifizierungsstelle installiert werden.

Aus <https://asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs-grundkonfiguration/>

(Update Dezember 2014) Achtung: Es sollten keine Zertifikate mehr mit SHA 1 ausgestellt werden, bitte mindestens SHA 256 verwenden. Dies gilt für den privaten Schlüssel als auch für auszustellende Zertifikate.

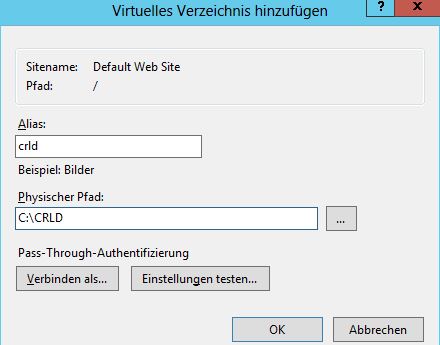

Schritt 3 –CDP erstellen

Bevor wir beginnen, müssen wir sicherstellen, dass die Zertifikate gültig sind. Dazu verwenden wir sogenannte Sperrlistenverteilungspunkte (CDP), welche Listen mit gesperrten Zertifikaten (CRL) enthalten. Der Zugriff auf diese Listen erfolgt über das Internet (HTTP). Wenn Dienste, die Zertifikate benötigen, öffentlich zugänglich sind, muss der CDP auch von außen erreichbar sein. Wenn der CDP nicht richtig konfiguriert ist, müssen alle Zertifikate neu ausgestellt werden.

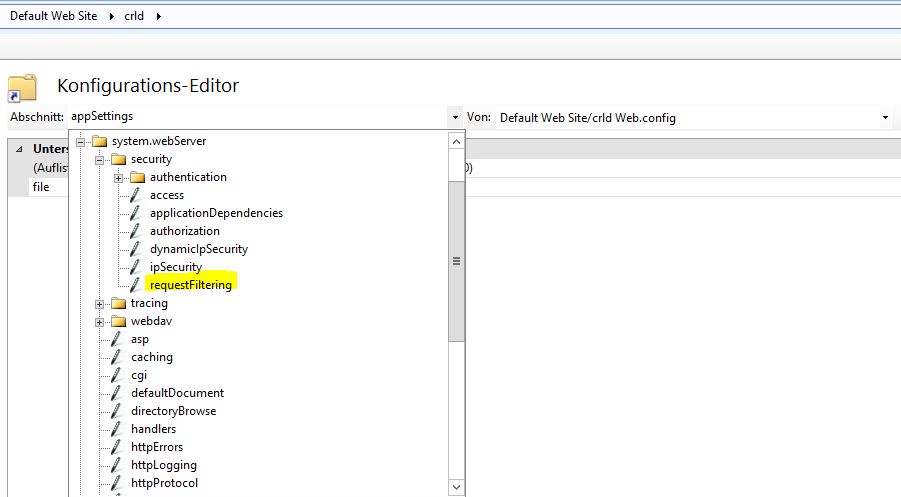

Um den CDP zu konfigurieren, benötigen wir einen Internetinformationsdienst (IIS). In meiner Konfiguration speichere ich die CRL auf dem Domain Controller (DC) und verwende CNAMEs, um die Konfiguration flexibel zu halten.

Aus <https://asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs-grundkonfiguration/>

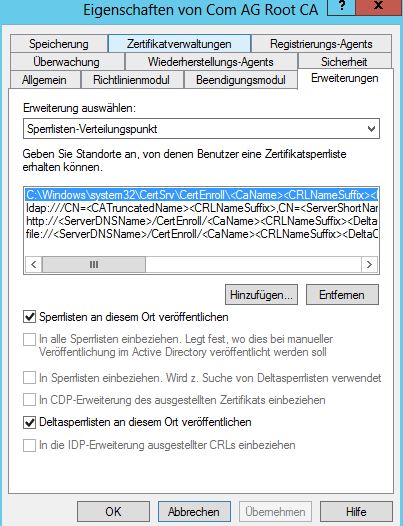

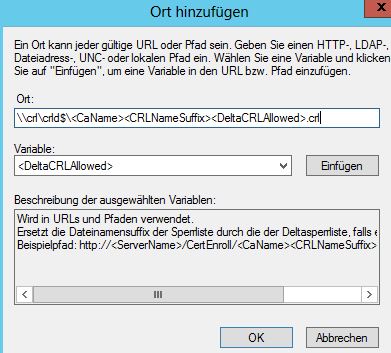

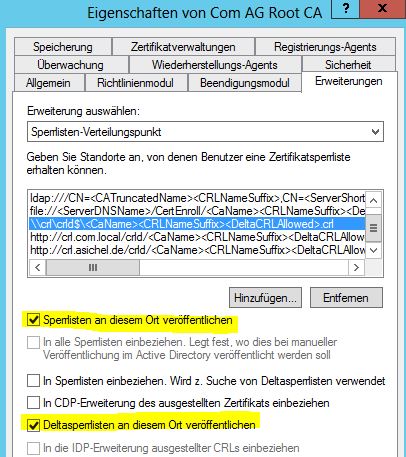

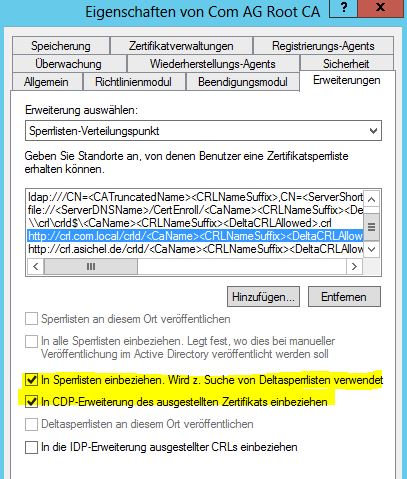

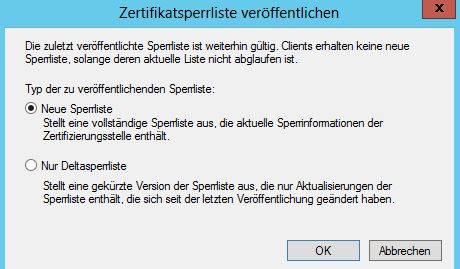

Schritt 4 –Sperrlistenverteilungspunkte

Nun wird die Zertifizierungsstelle so konfiguriert, dass die Sperrlisten über einen UNC-Pfad automatisch auf die Freigabe gelegt werden. Diese Freigabe ist zudem über einen HTTP-Pfad erreichbar. Dieser HTTP-Pfad wird später in den Eigenschaften des ausgestellten Zertifikats hinterlegt sein.

Jetzt wird die Zertifizierungsstelle so eingerichtet, dass die Sperrlisten automatisch über einen UNC-Pfad auf eine Freigabe gelegt werden. Diese Freigabe ist auch über einen HTTP-Pfad zugänglich. Dieser HTTP-Pfad wird später in den Eigenschaften des ausgestellten Zertifikats gespeichert.

Dieser HTTP-Pfad wird später in den Eigenschaften des ausgestellten Zertifikats gespeichert.

Aus <https://asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs-grundkonfiguration/>

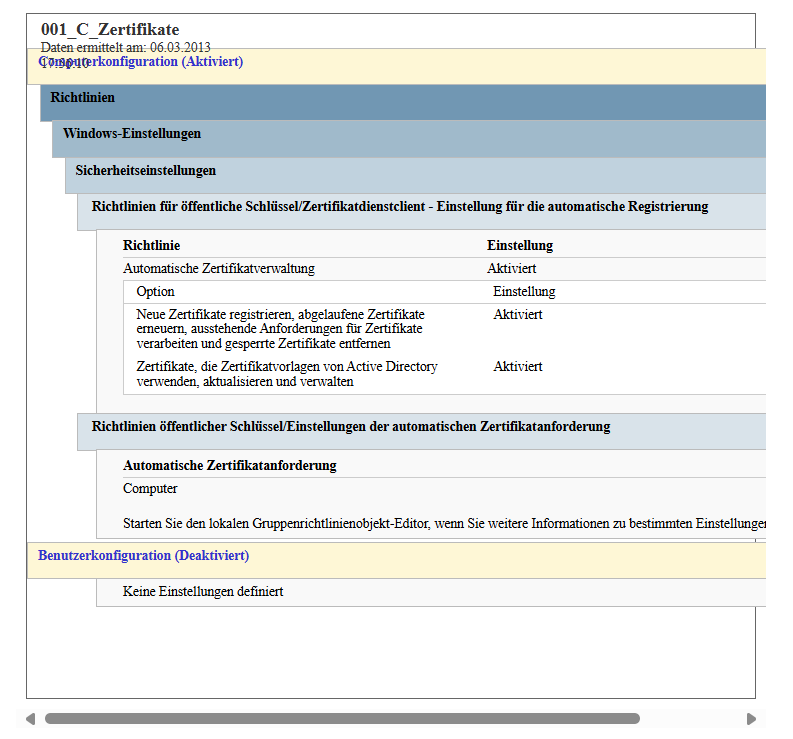

Schritt 5 –Gruppenrichtlinie

Um sicherzustellen, dass die Clientcomputer in unserem Netzwerk der neuen Zertifizierungsstelle vertrauen, erstellen wir ein Gruppenrichtlinienobjekt, das Computerzertifikate automatisch verteilt. Dadurch wird das Zertifikat der Zertifizierungsstelle im Clientsystem unter den vertrauenswürdigen Stammzertifizierungsstellen installiert.

Benutzer können somit auf eine HTTPS-gesicherte Website zugreifen, ohne eine Zertifikatsfehlermeldung zu erhalten. Die folgenden Einstellungen sind in dem Richtlinienobjekt definiert:

Aus <https://asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs-grundkonfiguration/>

Hinweis: Die Bilder stammen aus einem älteren Beitrag von mir. Im Grunde ist die Bereitstellung von damals identisch zu der Heutigen. Angegeben Namen sind fiktiv und beziehen sich auf keine Unternehmen.

Aus <https://asichel.de/2013/03/06/active-directory-zertifikatsdienste-ad-cs-grundkonfiguration/>

Quelle

Andres-Miguel Sichel - Geschäftsführer cloudcoop GmbH

Hallo Besucher, ich bin Andi Sichel. Hier schreibe ich über verschiedene IT-Themen aus den Bereichen Windows Server, Exchange Server, Windows Client und weiteren spannenden Produkten, meist von Microsoft! Ich freue mich, wenn Dir Beiträge aus diesen Bereichen helfen können. Wenn Dir etwas gefällt, hinterlasse doch einen Kommentar oder besuch mich auf Facebook. Viel Freude beim Lesen!